一、DNS劫持原理

DNS劫持通过篡改域名解析结果实现。用户访问时,需通过DNS服务器将域名转换为IP地址。由于普通用户默认使用运营商分配的DNS服务器,运营商可在该环节实施控制:

三、劫持的技术基础

运营商劫持依赖其在拓扑中的心地位:

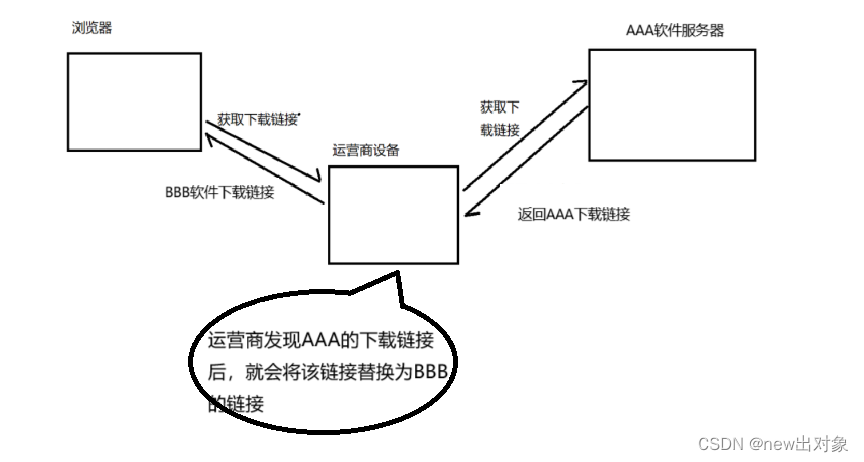

二、HTTP劫持原理

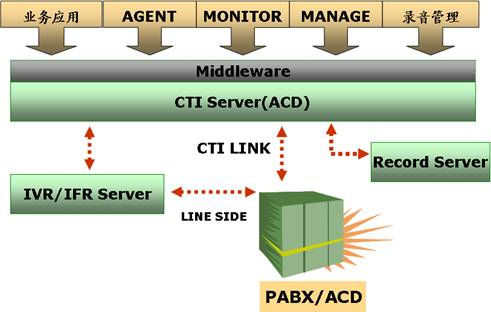

HTTP劫持发生于用户与服务器建立连接后的数据传输阶段,运营商通过旁路设备实时篡改内容:

综上,运营商劫持本质是利用层级特权实施的流量篡改技术,其实现依赖于协议漏洞(如DNS无验证、HTTP明文传输)及基础设施权限,而HTTPS的端到端加密是当前最有效的防御方1710。

- 协议标识:运营商路由器监听TCP连接,识别应用层为HTTP协议后标记该连接18。

- 数据篡改:通过截获服务器返回的数据包,插入第三方内容。常见方式包括:

- 抢先回包:篡改后的数据包被抢先发送至用户端,正常数据包抵达后被丢弃。用户浏览器仅渲染篡改后的内容110。

此过程依赖运营商对明文HTTP协议的识别能力,因此仅对未加密流量生效17。

- 域名解析篡改:当用户请求目标域名(如

www.example.com)的IP地址时,运营商DNS服务器返回伪造的IP(如自身广告服务器IP),而非真实服务器IP13。 - 制重定向:用户访问伪造IP后,被植入302转代码,引导至含广告的预处理页面,再通过

iframe嵌套原始目标页面,实现流量截留110。

此过程本质是“域名欺”,攻击者完全替代用户与目标站点的连接1。

四、HTTPS的防御机制

HTTPS协议通过加密与身份验证阻断劫持:

运营商劫持是指服务提供商(ISP)在用户不知情的情况下,通过技术手段篡改传输数据的行为。其心原理可分为两大类:DNS劫持与HTTP劫持,两者均利用层级权限实施流量操控123。

相关问答